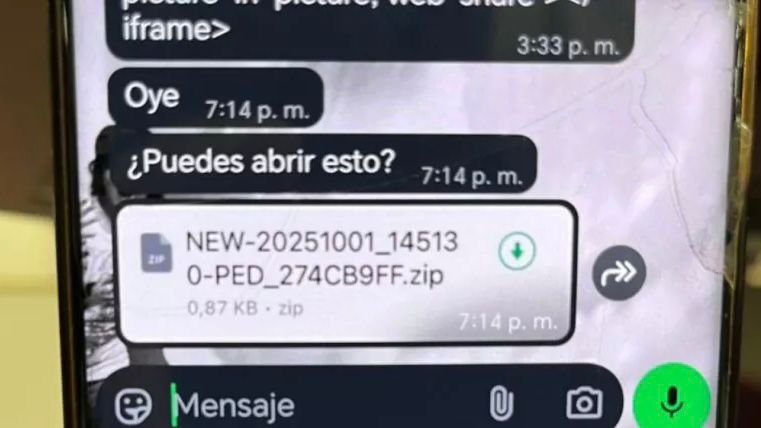

La empresa de ciberseguridad Trend Micro identificó una campaña de malware denominada Water Saci, que utiliza el programa SORVEPOTEL para distribuirse a través de WhatsApp en sistemas Windows. El malware se activa al ejecutar archivos ZIP adjuntos en mensajes de phishing, enviados desde cuentas comprometidas de contactos conocidos.

El proceso inicia con un mensaje que indica la necesidad de abrir el archivo en un escritorio, lo que apunta a un enfoque en entornos empresariales. Una vez descargado el ZIP, un script de PowerShell descarga componentes adicionales desde servidores remotos y establece persistencia en la carpeta de inicio de Windows. Si detecta una sesión activa de WhatsApp Web, el malware accede a la cuenta para enviar el mismo archivo a todos los contactos y grupos, lo que genera un volumen elevado de mensajes y puede resultar en la suspensión de las cuentas por violar los términos de servicio de la plataforma.

Trend Micro registró 477 infecciones hasta octubre de 2025, con 457 casos en Brasil, donde impactó principalmente a organizaciones gubernamentales y de servicios públicos, así como a sectores de manufactura, tecnología, educación y construcción. Aunque el enfoque principal es la propagación rápida, payloads asociados como Maverick.StageTwo permiten el robo de credenciales de navegadores y la creación de superposiciones falsas en sitios financieros y de criptomonedas para capturar datos bancarios.

Expertos de Trend Micro recomiendan desactivar las descargas automáticas de archivos en WhatsApp, verificar la autenticidad de los remitentes mediante canales alternos como llamadas o mensajes de texto, y capacitar a usuarios en la identificación de adjuntos sospechosos. Además, sugieren implementar protecciones en endpoints y monitoreo de sesiones de WhatsApp Web para mitigar el riesgo en redes corporativas. La campaña, detectada a inicios de septiembre de 2025, podría extenderse a otros países de América Latina.